权限系统设计:一种全面的方法

一、引言

随着企业数据和应用的不断增加,如何有效管理和控制这些数据与应用的访问权限已经成为一项重要的任务。本文将详细讨论权限系统的设计,包括角色和权限分配、授权管理、认证管理、权限控制、审计日志、安全措施、用户管理以及数据安全等方面。

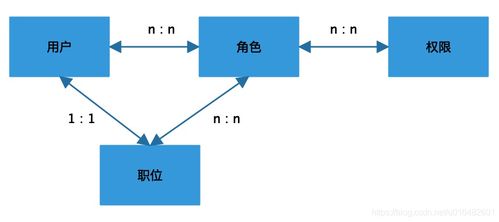

二、角色和权限分配

在权限系统中,角色是一个核心的概念。角色代表了一个用户或一组用户在系统中的权限集合。例如,一个公司的员工角色可能具有查看工资单、更改个人信息的权限,而经理角色可能具有管理员工、查看公司报告等额外权限。每个角色都有其特定的权限,这些权限可以根据需要进行更改或扩展。

三、授权管理

授权管理是权限管理的重要组成部分,它负责定义和分配角色以及相关的权限。授权管理通常包括定义角色和权限的层次结构,以及为每个角色分配适当的权限。这种分配可以基于用户的身份、职位或其他属性。授权管理应具有高度的灵活性,以适应不同的业务需求和变化。

四、认证管理

认证管理是确保只有具有适当权限的用户才能访问特定资源的过程。这通常涉及用户身份验证(例如,用户名和密码)以及更复杂的认证机制(例如,多因素认证)。认证管理的安全性应得到充分保障,避免未经授权的访问。

五、权限控制

权限控制是权限系统的核心功能,它负责在用户尝试访问受保护的资源时实施决策。如果用户具有访问资源的必要权限,那么他们将被允许访问。如果用户没有足够的权限,系统将拒绝他们的访问请求。这种机制可以帮助确保系统的安全性,防止未经授权的访问。

六、审计日志

七、安全措施

为了防止潜在的安全威胁,如恶意攻击或数据泄露,应采取额外的安全措施。这可能包括防火墙、入侵检测系统(IDS)、加密技术等。定期更新和补丁管理对于保护系统免受已知漏洞的影响也至关重要。

八、用户管理

用户管理涉及创建、修改和删除用户账户的过程。这包括用户身份验证、分配角色以及设置相应的权限。用户管理应简单直观,方便用户进行自我管理,同时也要保证过程的安全性,防止潜在的安全风险。

九、数据安全

数据安全是任何权限系统的关键部分。这涉及保护数据的机密性、完整性和可用性。为了实现这一目标,应考虑加密技术、数据备份和恢复策略以及防止数据泄露的措施。对于敏感数据,可能需要实施额外的保护措施,如数据脱敏或红线标注等。

设计一个全面且有效的权限系统需要考虑多个因素。本文详细讨论了角色和权限分配、授权管理、认证管理、权限控制、审计日志、安全措施、用户管理以及数据安全等方面的设计考虑因素。理解和实施这些因素可以帮助组织有效管理和控制数据的访问权限,同时确保系统的安全性。

评论列表(0条)